Cuộc gọi tự động bằng bot mô phỏng giọng khẩn trương, thúc giục người nghe cung cấp mã OTP, khiến nạn nhân dễ sập bẫy.

Các chuyên gia tại công ty bảo mật Kaspersky Việt Nam đã đưa ra cảnh báo sau khi phát hiện và ngăn chặn hàng loạt cuộc tấn công bằng trang web giả mạo kết hợp “bot OTP” trong giai đoạn từ tháng 3 đến tháng 5 trên toàn cầu.

OTP (mật khẩu dùng một lần) là một phương thức bảo mật phổ biến, được sử dụng trong xác thực hai yếu tố cho các tài khoản trực tuyến. Mã này thường được gửi qua tin nhắn, email hoặc ứng dụng để đảm bảo người dùng đúng là chủ tài khoản, ngay cả khi tên đăng nhập và mật khẩu bị lộ. Tuy nhiên, với phương thức bot OTP mới, người dùng có thể vô tình cung cấp mã cho kẻ gian qua các cuộc gọi lừa đảo và mạo danh, dẫn đến việc tài khoản bị xâm nhập.

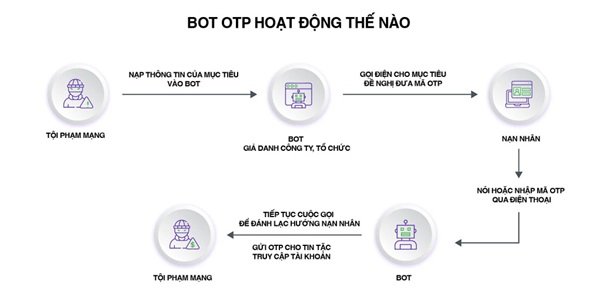

Theo các chuyên gia, nhóm lừa đảo thường ưu tiên sử dụng cuộc gọi thoại hơn là tin nhắn vì nạn nhân có xu hướng phản hồi nhanh hơn. Bot tự động sẽ gọi cho nạn nhân, giả danh là nhân viên của một tổ chức đáng tin cậy và sử dụng kịch bản được lập trình sẵn để thuyết phục nạn nhân cung cấp mã OTP.

Kịch bản phổ biến nhất khiến nạn nhân dễ bị lừa là bot đóng vai đại diện của một tổ chức tài chính, gọi điện thông báo rằng có người đang cố gắng truy cập vào tài khoản ngân hàng của họ để đánh cắp tiền. Do đó, người dùng được yêu cầu cung cấp mã OTP ngay lập tức để tổ chức có thể can thiệp và thực hiện biện pháp ngăn chặn kịp thời. “Bot mô phỏng giọng điệu và sự khẩn trương của con người trong cuộc gọi nhằm tạo cảm giác đáng tin cậy và thuyết phục cao”, một chuyên gia cho biết.

Một trong những nguyên nhân dẫn đến sự gia tăng của bot OTP là việc chúng được cung cấp dưới dạng dịch vụ, dễ dàng mua bán trên chợ đen của tin tặc. Theo nghiên cứu của Kaspersky trên một bot được cung cấp qua nền tảng Telegram, các bot này đi kèm với nhiều gói đăng ký có các tính năng khác nhau. Các gói này cho phép kẻ gian tùy chỉnh bot để mạo danh tổ chức, sử dụng đa ngôn ngữ và chọn tông giọng nam hoặc nữ. Ngoài ra, các tùy chọn nâng cao còn bao gồm giả mạo số điện thoại để làm cho nạn nhân tin rằng đó là cuộc gọi từ một tổ chức uy tín.

Khi đã có mã OTP, kẻ gian dễ dàng truy cập vào tài khoản của nạn nhân và thực hiện các hành vi như lấy cắp thông tin, tiền bạc, gian lận hoặc thay đổi thông tin để chiếm đoạt tài khoản.

“Tấn công phi kỹ thuật được xem là phương thức lừa đảo cực kỳ tinh vi, đặc biệt với sự xuất hiện của bot OTP có khả năng mô phỏng một cách hợp pháp các cuộc gọi từ đại diện của các dịch vụ,” Olga Svistunova, chuyên gia bảo mật của Kaspersky nhận định.

Trước khi thực hiện việc đánh cắp mã OTP, kẻ gian cần vượt qua lớp bảo mật đầu tiên là tên đăng nhập và mật khẩu. Để làm điều này, chúng thường tạo ra các trang web giả mạo được thiết kế giống hệt với các trang đăng nhập hợp pháp của ngân hàng, dịch vụ email hoặc các tài khoản trực tuyến khác để lừa nạn nhân nhập thông tin. Ngoài ra, dữ liệu này còn có thể mua được từ chợ đen hoặc đánh cắp thông qua các lỗ hổng của hệ thống.

Hệ thống của Trung tâm Giám sát an toàn không gian mạng quốc gia (NCSC) đã ghi nhận 124.775 địa chỉ website giả mạo cơ quan, tổ chức. Trên thế giới, theo thống kê của BKAV từ ngày 1/3 đến 31/5, công cụ của công ty này đã ngăn chặn 653.088 lượt truy cập vào các trang web được tạo bởi bộ công cụ phishing nhắm vào các tổ chức, và 4.721 trang web phishing do các bộ công cụ tạo ra nhằm mục đích vượt qua xác thực hai yếu tố theo thời gian thực.

Các chuyên gia khuyến nghị người dùng không cung cấp mã OTP qua điện thoại, bất kể người gọi có thuyết phục đến mức nào bởi ngân hàng và các tổ chức uy tín không bao giờ yêu cầu người dùng đọc hoặc nhập mã OTP thông qua cuộc gọi để xác minh danh tính.

Ngoài ra, người dùng cũng nên tránh nhấp vào các liên kết trong tin nhắn hoặc email đáng ngờ. Khi cần đăng nhập tài khoản, người dùng nên đảm bảo nhập chính xác địa chỉ hoặc truy cập qua các dấu trang đã lưu. Ngoài ra, người dùng có thể sử dụng công cụ kiểm tra tên miền. Nếu website mới được đăng ký gần đây, khả năng cao đây là trang web lừa đảo, theo Kaspersky.